Если верить работам британского антрополога Робина Данбара, круг доверия отдельного индивида ни в какие времена не превышал 150 человек. Поразительно, но это ограничение связано с биологией напрямую. В исследованиях показано, что размер неокортекса в головном мозге у приматов коррелирует с размером их социальных групп. Неокортекс — это части мозга, ответственные за высшие когнитивные функции: мышление, планирование и социальное взаимодействие. И у человека его размер позволяет поддерживать социальные связи примерно с 150 людьми.

В реальности этот фактор проявляется постоянно. Мы скорее дадим в долг родственнику, чем еле знакомому соседу из другого подъезда. Мы скорее поделимся своими знаниями с другом, чем с прохожим на улице. Одним мы доверяем — других опасаемся. Что уж говорить о доверии к государству или к банкам на частном уровне: нам остается лишь надеяться на потенциальные правила, на их исполняемость, — но убедиться, что они и правда работают, можно не всегда.

Криптография появилась несколько тысяч лет назад и быстро стала способом делиться чем-то важным только со «своими», то есть оттеснить чужих от некой ценной информации. А сегодня, в наше время криптография фактически решает обратную задачу: помогает сделать «своими» всех, расширить круг доверия независимо от того, насколько близок нам отдельный человек; даже независимо от того, насколько он сам по себе честный и порядочный, — ведь криптография легла в основу технологии блокчейн. Разбираемся, с чего все начиналось — и что мы имеем сейчас.

Колонка кортекса/Wikimedia commons

Давным-давно

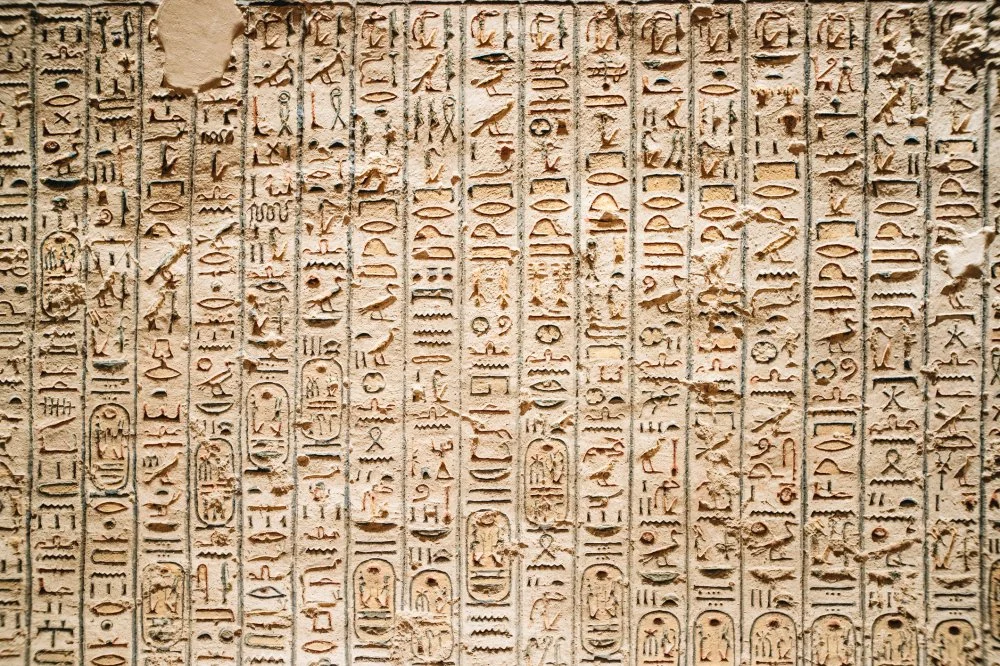

Если говорить совсем просто, криптография — это наука о защите информации через ее шифрование. Самые первые известные примеры шифрования данных можно отнести к Древнему Египту. Около 1900 года до н.э. египетские писцы изменяли стандартные символы иероглифов: например, несколько меняя их форму или добавляя декоративные элементы, заменяя одни символы на менее известные или устаревшие. Но те использовали «легкую» форму шифрования не для сокрытия информации, а скорее наоборот — для лингвистической привлекательности. Такие тексты наносились на погребальные объекты, а измененные иероглифы должны были привлечь внимание прохожего.

Еще один ранний пример криптографии был найден в одной из древнейших цивилизаций — в Месопотамии. На табличке, датируемой 1500 годом до н.э., был закодированный текст — рецепт глазури для керамики, которую в то время искали многие ремесленники. Кодировщик использовал простой шифр подстановки, заменяя один клинописный символ другим.

Древнеегипетские иероглифы в гробнице фараона/Getty Images

Самый простой шифр

Прямо сейчас мы можем попробовать создать простейший метод шифрования. Например, пусть каждая буква в слове заменяется на следующую за ней в алфавите. Исходный текст «Мои деньги лежат в шкафу» после такого преобразования будет выглядеть как «Нпй еёоэдй мёзбу г щлбхф». Такое шифрование называют шифром подстановки (замены), его можно использовать даже в бытовых условиях — если договориться об этом заранее. Например, в качестве секретной связи в потенциально опасных ситуациях.

Следующий известный истории шифр принадлежал Юлию Цезарю, и его использовали в Римской империи. В этом методе каждая буква в тексте заменялась той, что находится на три позиции правее. Таким образом A становилась D, B становилась E и так далее.

Шифровали письма не только в государственных, но и в личных целях — как минимум, это предлагалось в 3–4 веках н. э. женщинам и мужчинам в индийской Камасутре. Это был тоже шифр подстановки. Этим шифром уже спустя многие века пользовалась французская королева Мария-Антуанетта в своих любовных письмах графу Акселю фон Ферзену во время Французской революции. В этот момент жизни Марии-Антуанетте угрожает опасность, и она стремится защищать личные письма. Королеву Франции казнят в 1793 году в разгар революционных событий.

Шифрование — это способ превратить обычный текст в набор знаков, непонятный без специального ключа для расшифровки. А ключ — это описание метода, с помощью которого текст можно прочесть и понять.

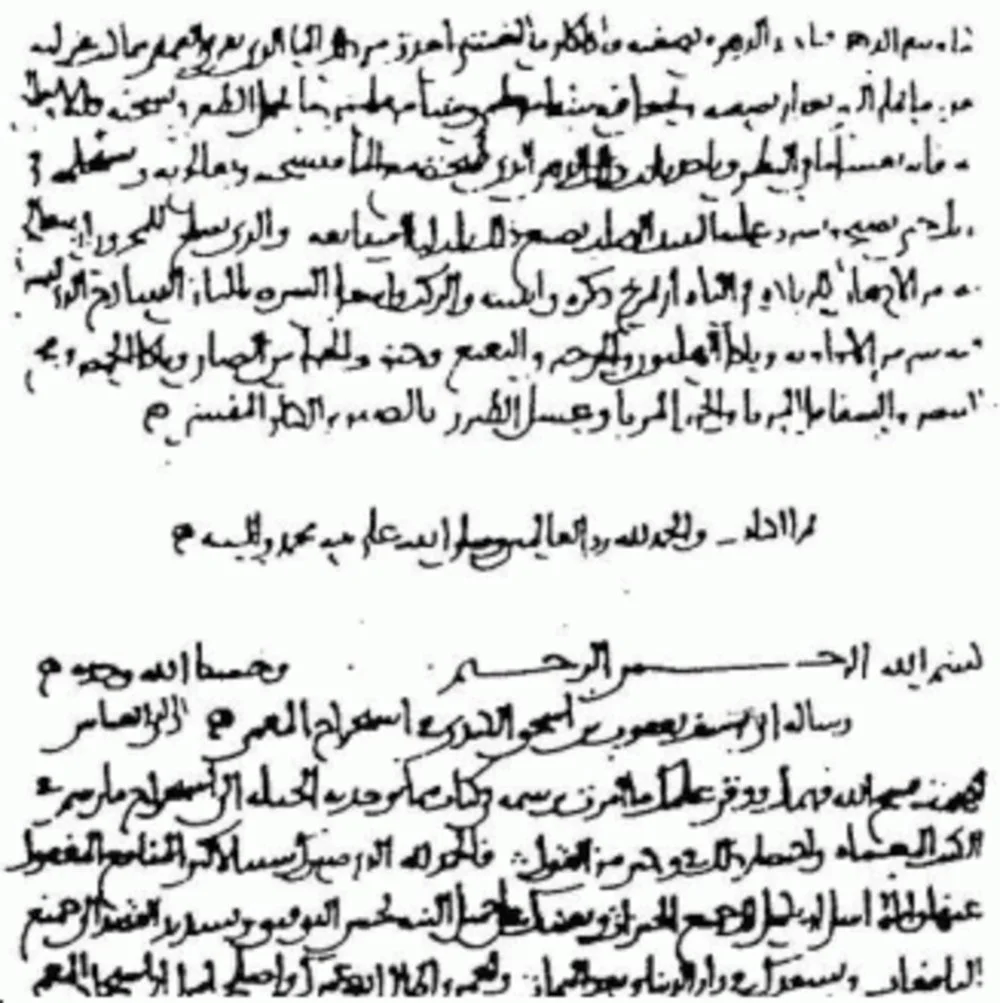

Но любые варианты шифра подстановки, который использовали в Месопотамии, затем в Римской империи и в Древней Индии, «обезоружил» арабский философ, математик Аль-Кинди. Он родился в 9 веке на территории современного Ирака и написал «Трактат о дешифровке криптографических сообщений». В этой работе Аль-Кинди предложил читателю изучить, как часто та или иная буква встречается в зашифрованном сообщении и назвать наиболее частую букву «первой», вторую по частотности — «второй», следующую — «третьей» и т.д. Далее важно использовать тот факт, что все языки имеют свои закономерности. Например, в арабском самая частая буква — ﺍ (/aː/). Так можно предположить, что буква в зашифрованном тексте, названная «первой», и есть ﺍ (/aː/).

Любопытно и то, откуда Аль-Кинди знал о закономерностях арабского языка. Дело в том, что в то время местные теологи изучали Хадисы, которые состоят из ежедневных высказываний Мухаммеда. Они стремились доказать, что каждое высказывание действительно принадлежало ему. Для этого теологи изучали структуру предложений, происхождение используемых слов. Они проанализировали и отдельные буквы и обнаружили, что некоторые встречаются чаще других. Буквы ﺍ (/aː/) и ﻝ (/l/) оказались самыми распространенными в арабском языке.

Криптографии Аль-Кинди/Wikimedia Commons

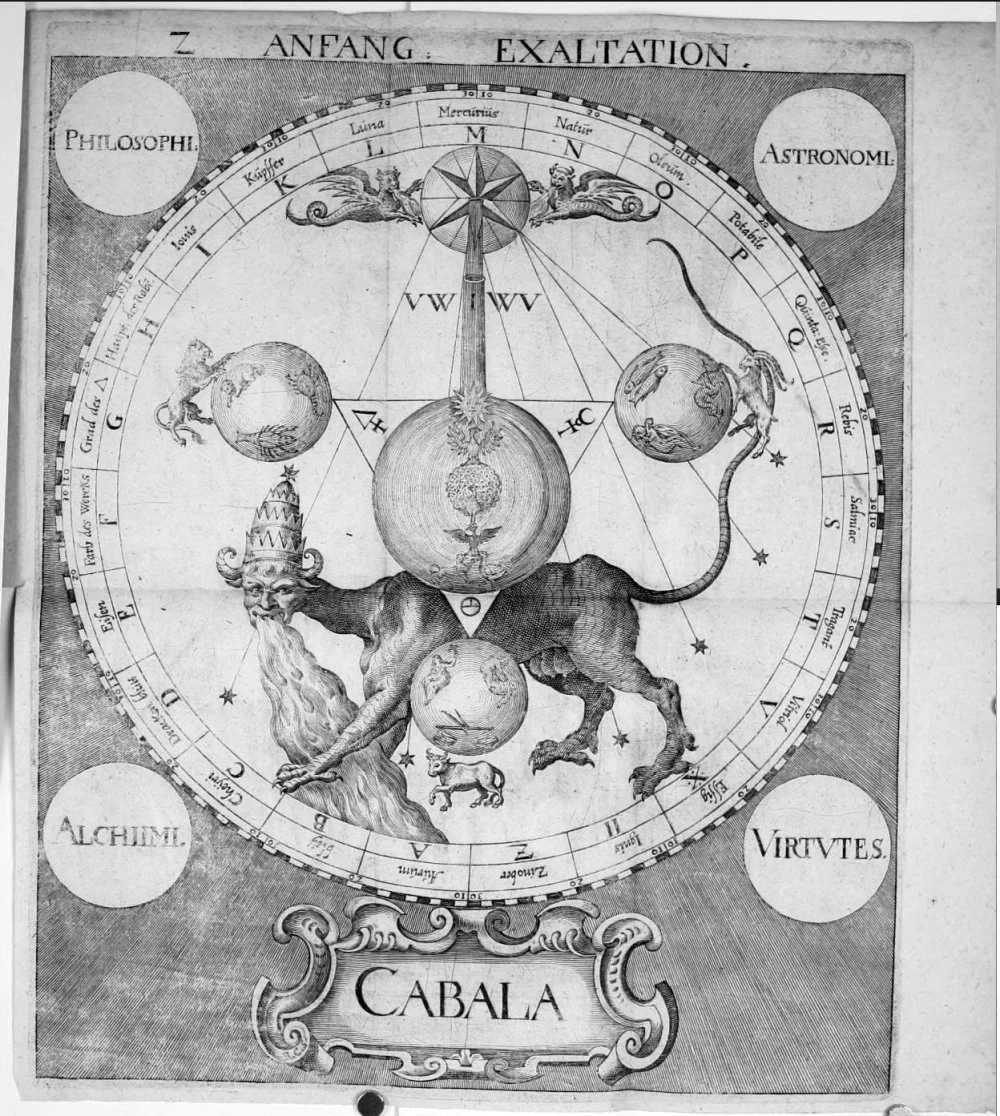

Необычное и малоизученное направление, которое возникло в средних веках, — это каббалистическая криптография. Сама каббала — иудейская мистическая традиция; как учение она начала формироваться системно в 12 веке, хотя многие ее идеи уходят в глубь веков и имеют очень древние корни. Каббала исследует скрытые аспекты Торы, Талмуда и других священных иудейских текстов. И каббалисты скорее не шифровали, а наоборот, стремились «декодировать» священные тексты, чтобы найти в них новые смыслы и тайные параллели. Для дешифровки использовался, к примеру, тот факт, что в еврейской традиции каждой букве иврита соответствует определенное числовое значение. В этом случае каждую букву можно заменять числом.

Для простой иллюстрации этого метода придумаем свой пример: слово «Шалом» (мир) состоит из букв Шин-Ламед-Вав-Мем и пишется как שלום. Числовые значения каждой буквы в еврейской традиции следующие: Шин (ש = 300) , Ламед (ל = 30), Вав (ו = 6), Мем (ם = 40). Если сложить эти значения, получим: 300 + 30 + 6 + 40 = 376. Это слово имеет ту же числовую сумму, что и слово «Ешев» (עשב), означающее «сидеть» или «жить» (ע = 70, ש = 300 , ב = 6). Такое совпадение может символизировать идею о том, что истинный мир достигается, когда каждый находит свое место или «сидит» на своем месте в мире. В реальности же каббале нужно учиться долгие годы, а примеры декодирования из настоящей каббалистики будут гораздо сложнее, чем приведенный нами для иллюстрации. Так или иначе, все это берет начало из идеи, что священные тексты иудеев содержат несколько уровней понимания — от простого буквального до глубоко мистического. И для доступа к «последним» уровням нужно использовать в том числе числовые шифры.

Гравюра из трактата Стефана Михельшпахера «Каббала: зеркало искусств и природы в алхимии». 1615 год/Wikimedia Commons

На другом же континенте, в Южной Америке, до прихода европейцев существовала Империя инков. Она возникла в 13 веке и достигла своего расцвета в период с 15 по 16 вв., прямо перед завоеванием региона испанскими конкистадорами. Неотъемлемой частью культуры инков и их предшественников была система кипу. Кипу — это наборы цветных веревок с узлами различной формы и расположения на веревке. Цвета веревок, тип узлов и их место несли в себе определенную информацию.

Существуют теории, что система кипу могла использоваться не только для своеобразной «записи» любой информации, но и для передачи сообщений, понятных только посвященным. Ведь если придумать собственные правила, никто другой не сможет прочесть послание традиционными способами. Но большинство знаний о какой-либо интерпретации кипу утрачено после завоевания инков испанцами. Ученые и исследователи и сегодня продолжают работать над расшифровкой этой системы.

Система кипу/Wikimedia Commons

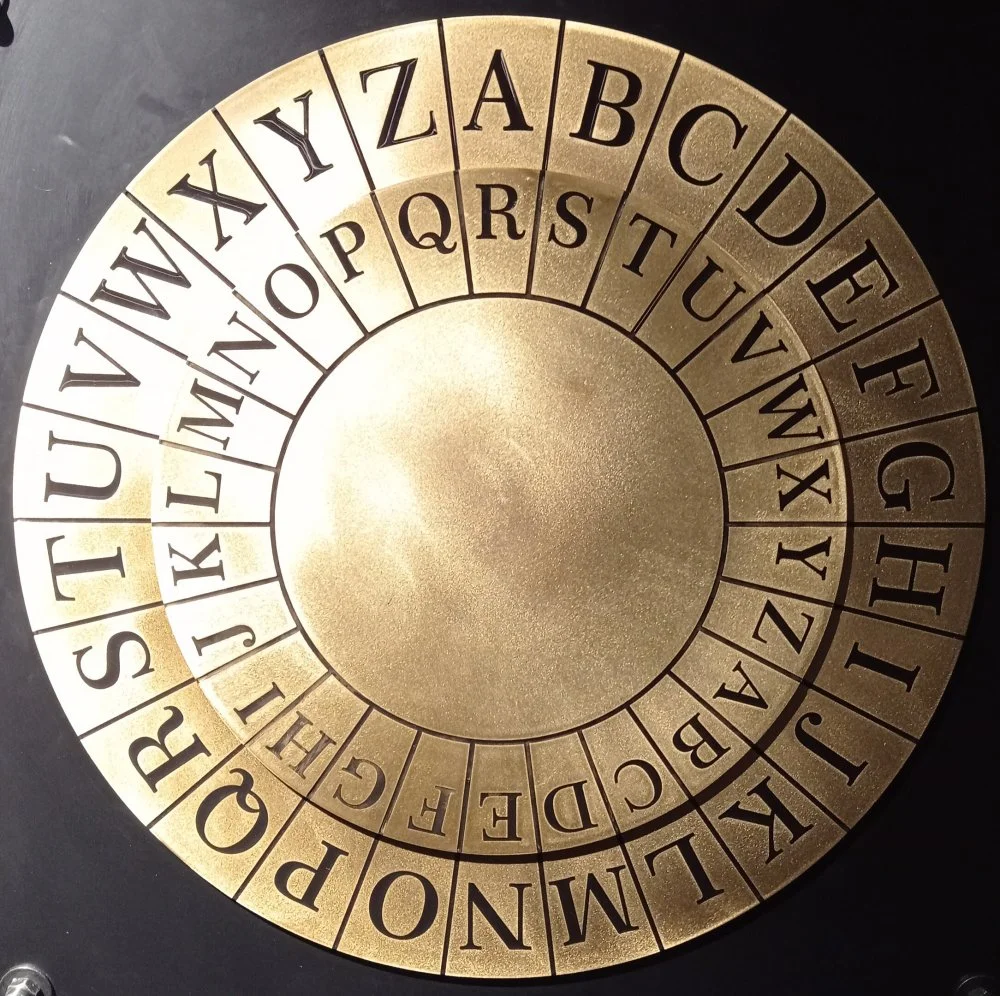

В период Ренессанса криптография вышла на новый уровень: шифрование теперь происходило не вручную, а с помощью специальных устройств, причем с новым уровнем сложности. Одно из таких — диск Альберти — ученого Леона Баттисты Альберти в середине 15 века. Он состоял из двух дисков, каждый из которых содержал алфавит. Внешний диск был фиксированным, а внутренний мог вращаться. Каждое новое положение внутреннего диска фактически создавало новый шифровальный принцип, иными словами — новый вариант сдвига стандартного алфавита. Это позволяло менять ключ прямо во время работы, что усиливало сложность шифра.

Как работает Диск Альберти

Диск Альберти состоит из двух круглых пластин. На внешнем и внутреннем кругах нарисован алфавит. Внутренний круг меньше и может свободно вращаться относительно внешнего. Создать такую «машину» можно даже дома с помощью картона и проволоки.

Выберите начальное положение диска: например, вы можете выровнять букву A на внешнем круге с буквой K на внутреннем круге. Это — ваш ключ шифрования.

Напишите ваше послание на бумаге и, используя диск, замените каждую букву сообщения соответствующей буквой с внутреннего круга. Получается, что диск просто ускоряет шифрование: он наглядно показывает, на какую букву нужно заменить исходную букву. Например, если в вашем сообщении есть буква A, и A на внешнем круге выровнено с K на внутреннем, то A заменяется на K.

Для усиления сложности шифра можно менять ключ шифрования через определенное количество букв. Например, через каждые 10 букв можно менять начальное положение диска: выровнять букву А на внешнем круге с буквой L (или любой другой) на внутреннем и так далее.

Теперь зашифрованное сообщение можно передать адресату. Чтобы его прочесть, адресат должен знать ключ шифрования (начальное положение диска). Если вы использовали несколько ключей — например, через каждые 10 букв меняли способ шифрования, то не забудьте передать эту информацию адресату.

Диск Альберти/Wikimedia Commons

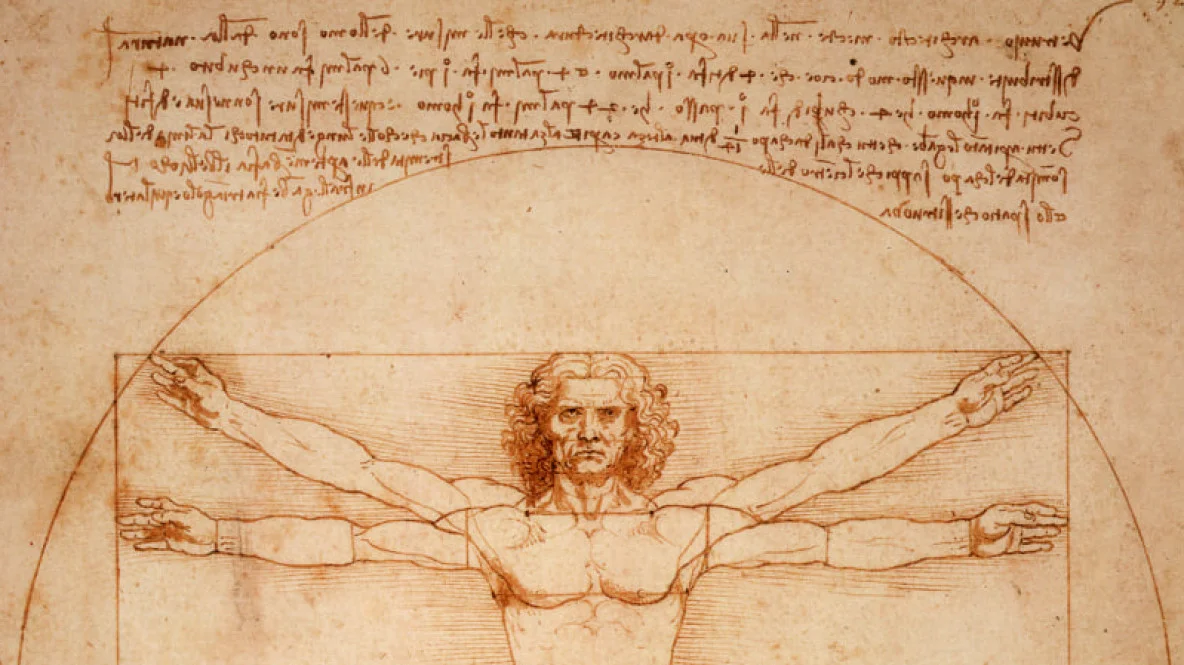

Зеркальное письмо Леонарда Да Винчи

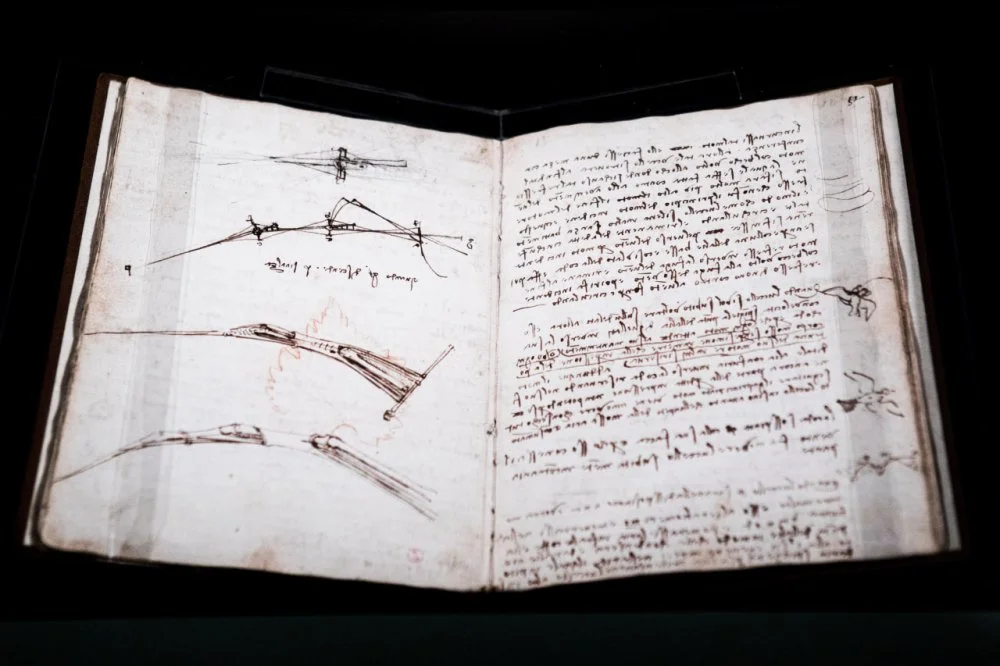

Примерно в это же время современник Леона Баттисты Альберти — Леонардо да Винчи — использовал еще один оригинальный метод шифрования собственных записей в дневнике. Он делал многие заметки справа налево и отражал на письме буквы так, чтобы текст можно было прочесть только с помощью зеркала. То есть да Винчи умел писать не просто справа налево, он переворачивал стандартное написание буквы в другую сторону, зеркально: вместо условной R писал Я и так далее. Этот метод получил название «зеркальное письмо». По какой конкретно причине да Винчи делал записи именно так — наука так и не разобралась.

Леонардо Да Винчи. Кодекс о полете птиц. Зеркальное письмо. Рим/Getty Images

Полиалфавитные шифры

Но заметное влияние на развитие криптографии оказал именно Леон Баттиста Альберти: благодаря ему появилась так называемая полиалфавитная шифрация, когда используют сразу несколько ключей. Важно, что в таком случае одна и та же буква алфавита может быть зашифрована разными способами. Разобрать подобный шифр гораздо труднее, чем при обычном методе подстановки.

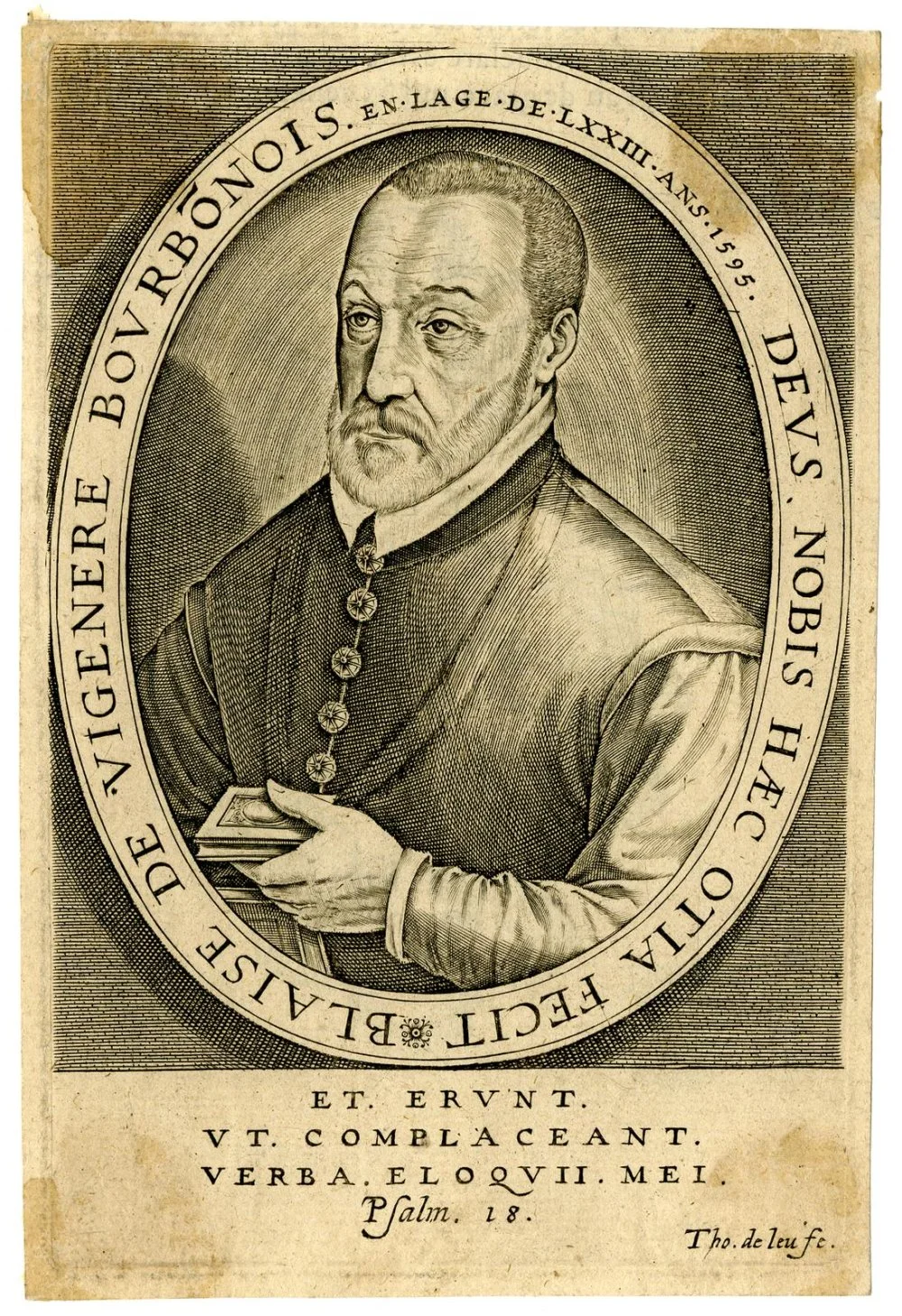

Полиалфавитная шифрация стала основой для множества следующих систем, включая знаменитый шифр Виженера, который возник 100 лет спустя. Французский дипломат Блез Виженер стал главной фигурой в этой истории случайно. Он познакомился с трудами прошлых криптографов и в 1585 году написал свой «Трактат о шифрах», где описал основы криптографии. По сути дела, Виженер объединил прошлые подходы к шифрованию текстов, не внеся в них ничего оригинального. Но шифр получил именно его имя.

При этом Блез Виженер заурядным человеком точно не был. Он увлекался химией, физикой, астрономией, математикой. В труде «Трактат о шифрах» он первым замечает: «Все вещи в мире представляют собой шифр. Вся природа — просто шифр и секретное письмо».

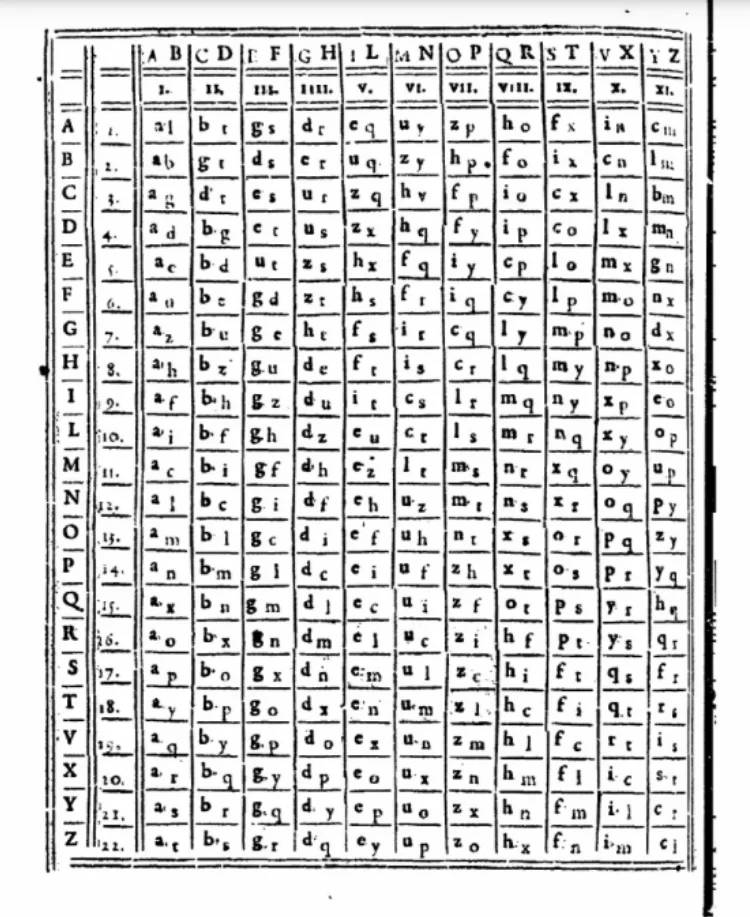

Шифр Виженера работает гениально просто. Во-первых, загадывается ключевое слово, например, BEE (или любое другое). Затем используется ряд алфавитов, где каждый новый сдвигается влево, это и есть таблица Виженера:

1-й ряд: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

2-й ряд: B C D E F G H I J K L M N O P Q R S T U V W X Y Z A

3-й ряд: C D E F G H I J K L M N O P Q R S T U V W X Y Z A B

4-й ряд: D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

5-й ряд: E F G H I J K L M N O P Q R S T U V W X Y Z A B C D

6-й ряд: F G H I J K L M N O P Q R S T U V W X Y Z A B C D E

7-й ряд: G H I J K L M N O P Q R S T U V W X Y Z A B C D E F

8-й ряд: H I J K L M N O P Q R S T U V W X Y Z A B C D E F G

Для шифрования сообщения «HELLO» с ключом «BEE», мы сначала повторяем ключ до длины сообщения. В данном случае ключ «BEE» будет повторяться как «BEEBE».

Теперь приступим к шифрованию. Возьмем первую букву из нашего послания — H и первую букву из нашего ключа — B. Найдем в таблице ряд, начинающийся с B. В этом ряду найдем символ, который находится ровно под буквой H в заголовочном ряду таблицы. Это буква I, ее и нужно поставить вместо H.

Блез де Виженер. 1595/Wikimedia Commons

Этот шифр считался лучшим примерно 300 лет, его называли неразрешимым, то есть казалось, что послание невозможно разгадать, не зная ключа. Он часто использовался в дипломатических и военных кругах, и ясно почему: относительная простота, высокая степень безопасности. Его популярность пересекла и океаны: во время Гражданской войны 19 века в США армия Конфедерации, которая сражалась за сохранение рабовладельческих порядков, использовала вариант шифра Виженера для засекречивания своих сообщений. Забавно, что на протяжении всей войны Конфедерация в основном применяла всего три ключа: «Манчестерский блеф», «Полная победа» и, когда война подошла к концу, «Приди возмездие». Шифр Виженера вдохновлял и деятелей искусства: Жюль Верн в своем романе «Жангада» вплетает в повествование зашифрованное через метод Виженера послание, которое герои должны будут разгадать.

Тем временем разные криптографические методы продолжали использоваться и в Азии. Один из примеров этого периода относится к династии Цин (1644–1912). Криптография, в частности, применялась во время вторжения западных держав в Китай в первой половине 19 века. Здесь методы шифрования могли включать как уже давно известные истории шифры подстановки, так и другие принципы. Например, изменение порядка символов согласно правилу, которое известно только отправителю и получателю; использование книги кодов, где каждому слову, фразе или предложению соответствовал уникальный код. Все это стало особенно важным во время опиумных войн, когда в дела прежде очень изолированной империи стали вмешиваться иноземцы.

Таблица Блеза де Виженера на латинице/Wikimedia Commons

Как научились взламывать шифры

А во второй половине 19 века наступает новый для криптографии этап: математик Чарльз Бэббидж в Англии и шифровальщик Фридрих Касиски в Пруссии независимо друг от друга разработали методы взлома шифра Виженера. Они заключались в поиске длины ключа благодаря повторяющимся фрагментам в зашифрованном тексте, а далее — в подборе самого ключа на основе статистического анализа.

Как работает метод Касиски

По методу Виженера для шифрования сообщения «HELLO» с ключом «BEE», мы сначала повторяем ключ до длины сообщения. В данном случае ключ «BEE» будет повторяться как «BEEBE».

А теперь представьте, что вы видите уже зашифрованный текст и заметили, что одна и та же последовательность букв повторяется несколько раз. Это может указывать на то, что в этих местах в тексте использовалась одна и та же часть ключа. То есть для начала важно найти повторения в тексте.

Теперь мы можем измерить расстояние между повторяющимися фрагментами. Например, расстояние между повторами составляет 10. Возможно, длина ключа — 10 символов.

Далее — посмотрим на зашифрованный текст и начнем счет каждой буквы в тексте от 1 до 10. А параллельно делаем запись: отдельно выписываем все первые буквы зашифрованного текста, отдельно выписываем все вторые буквы и т.д.

После чего смотрим на каждую из выписанных отдельно групп. Посмотрим на все первые буквы: возможно, среди них часто повторяется какая-нибудь буква? Какая буква в русском языке встречается с такой же частотой? (Существует таблица частот букв русского и других языков) Если в одной из групп часто встречается буква К, а в русском языке так же часто встречается О, это может указывать на то, что при шифровании буква О была заменена на К. Используя эту информацию, можно пытаться угадать некоторые буквы ключа, а отсюда предположить, каким был весь ключ в целом.

Конечно, после такого открытия возникла задача придумать новые, более совершенные способы шифрования. В то же время последние открытия привнесли в способы взлома шифров много математики. Исследователи стали применять теорию вероятностей, статистический анализ для взломов. Поэтому к 20 веку развитие криптографии становится под силу в основном только тем, кто с математикой на «ты».

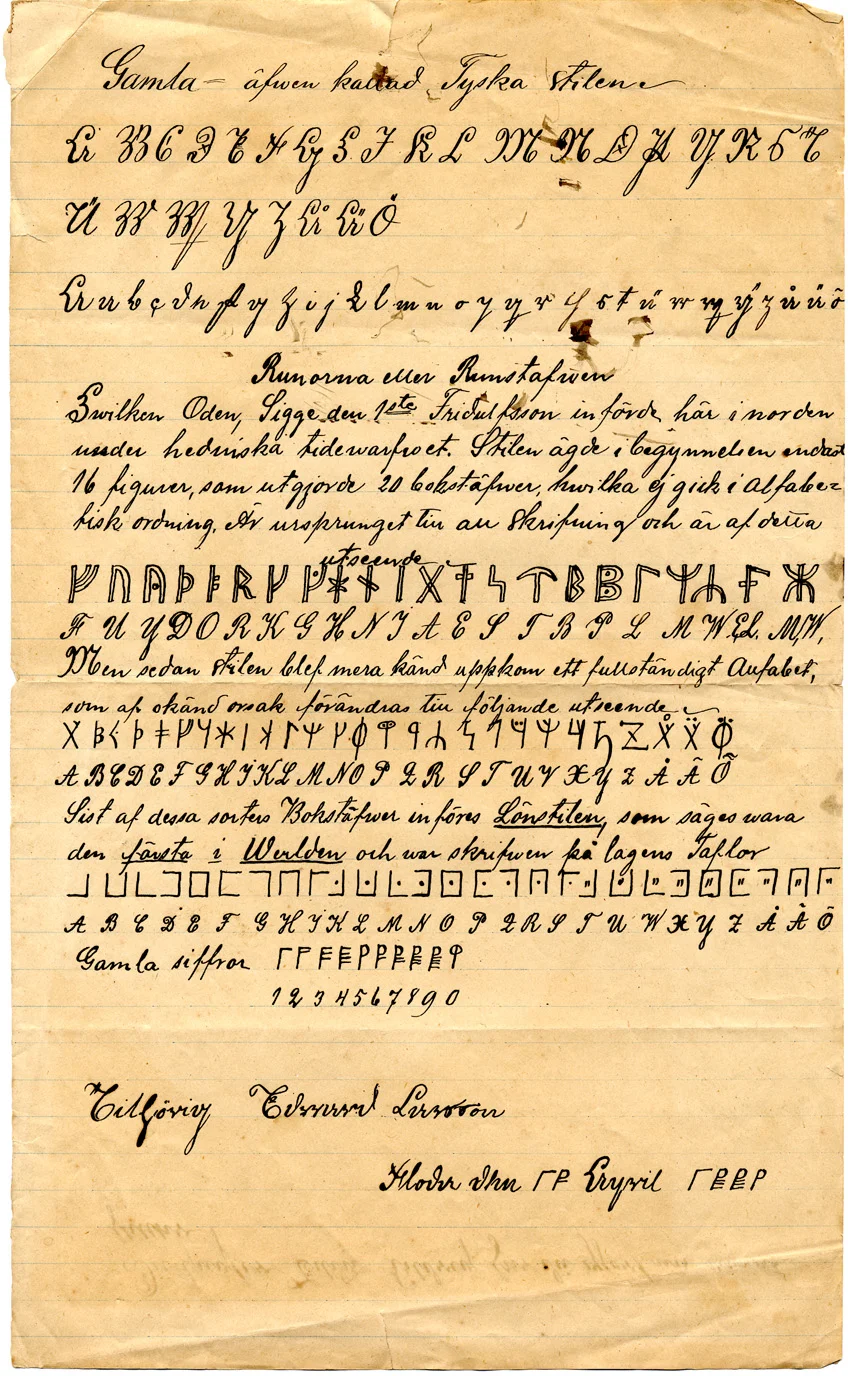

Шифр на основе рунического письма, 1885 год/Wikimedia Commons

20 век

Еще одна важная черта времени — мировые войны, глобальные конфликты держав. В Первую мировую войну все стороны активно использовали шифры для защиты связи. Это вызвало бум криптоаналитических методов — все занимались разгадыванием военных кодов противника. С другой стороны, шла «гонка вооружений»: чей способ шифрования останется неразгаданным.

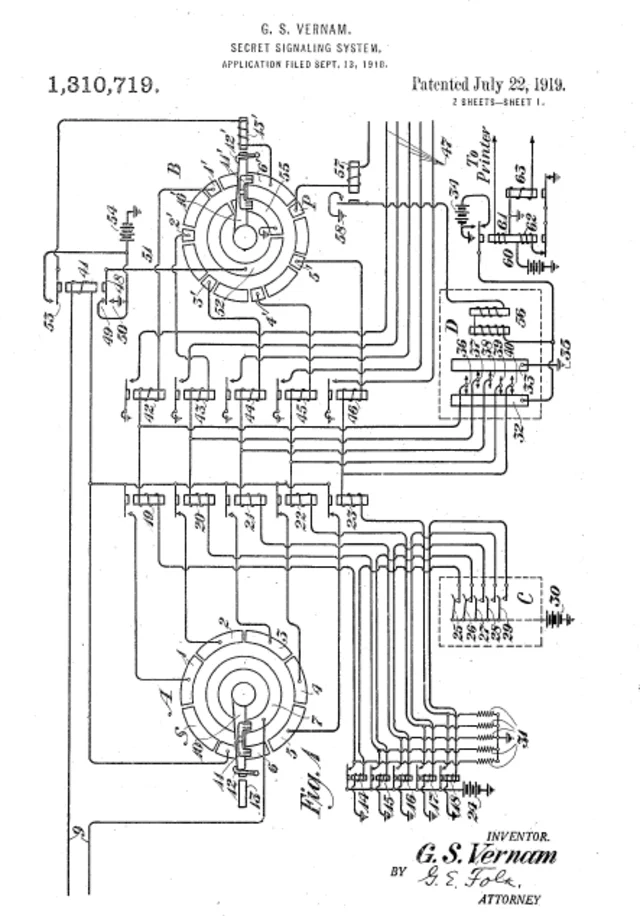

В 1917 году американский инженер Гилберт Вернам предложил метод, который позже получил название «одноразовый блокнот» или шифр Вернама. Этот способ предполагает использование случайного ключа, применять его можно лишь один раз, а длина ключа должна быть равной длине послания. После этого преобразование «HELLO» предлагается вести не по простой таблице, а через систему двоичного исчисления — когда каждая буква или любой другой символ из исходного послания переводятся в двоичное число по определенному сложному алгоритму. В конце 40-х годов было доказано, что этот способ абсолютно неразрешимый. Американский математик Клод Шеннон показал, что шифр обладает совершенной секретностью тогда и только тогда, когда ключ используется однократно, его длина равна длине сообщения, а ключ полностью случайный.

Патент на шифр Вернама/Wikimedia Commons

Параллельной вехой времени становится электричество, которое к началу 20 века широко доступно и распространено. Возникают уже не просто механические, а электромеханические машины. Так что Вернам создал и устройство, которое шифрует сообщение самостоятельно. Так было положено начало «линейному шифрованию», когда и само шифрование, и передача сообщения происходят одновременно.

Но представим, что сообщение длинное — тогда ключ вроде «BEE» нам точно не подойдет. А еще важно, что ключ используется всего один раз — и получатель сообщения должен знать его заранее. Иногда ключи передавались с использованием стеганографии, когда ключ скрывался в какой-то невинной, на первый взгляд, иллюстрации или в тексте. Тогда они как бы были на виду у всех, но оставались незаметными. Но самый надежный способ — отправить ключ физически, разведчиками, секретными агентами. Придумывались и разные техники, например, «мертвый ящик» (dead drop). Это заранее определенное место, где один агент оставляет информацию, а другой забирает ее позже. Таким местом может оказаться что угодно — от скрытой щели в стене до муляжа мертвой крысы, которую ни один прохожий не захотел бы рассмотреть поближе. Главное преимущество «мертвого ящика» в том, что он помогает избежать наблюдения за встречами агентов.

Шифровальщицы работают на Энигме. 1944/Wikimedia Commons

Еще один известный пример первой половины 20 века — шифровальная машина «Энигма» 20-х годов, ее использовали уже во время Второй мировой войны нацистские военные. Она была проще, чем шифр Вернама, — без уникального одноразового ключа, но за счет особой электромеханической системы шифровала очень надежно. То есть эта система сочетала в себе механические и электрические элементы. При нажатии клавиши на клавиатуре запускался электрический сигнал, который проходит через серию вращающихся шифровальных дисков, каждый из которых меняет путь сигнала. Каким образом этот путь меняется — это знали только производители «Энигмы». Ну а ключом в этой системе было не какое-то слово или фраза, а настройка «Энигмы» в определенном положении: пользователь должен был так или иначе соединить кабели, установить в определенное положение диски и т.д. Немецкая армия распространяла книги с «ключами», в которых на каждый день было заранее описано, как настроить «Энигму» сегодня, чтобы передать и получить сообщения.

Незадолго до нацистского вторжения в европейские страны в 1939-м польский криптограф разгадал механизм «Энигмы» — без сложной математики не обошлось. Открытие Мариана Реевского положило начало дешифровке немецких посланий. Он использовал теорему, которую один профессор математики с тех пор называл «теоремой, выигравшей Вторую мировую».

Но для дешифровки посланий было важно знать и ежедневные настройки «Энигмы». Невероятно, но перед математиком и его коллегами поставили еще одну задачу — разработать методы нахождения ежедневных ключей. Великие умы снова принялись за расчеты, своими работами они делились с британскими союзниками.

В конце концов прорывом в этой истории стала «бомба» Алана Тьюринга — устройство, которое ускоряло поиск ежедневных ключей. Та имитировала работу нескольких машин «Энигма» и перебирала различные варианты до тех пор, пока в сообщении не вырисовывался осмысленный текст. Таким образом, война ознаменовала собой первый случай использования массового труда в криптографии. В Великобритании круглыми сутками одновременно работали примерно 200 «бомб» для перехвата немецких сообщений.

Очевидно, компьютерный бум второй половины 20 века привел к новому усложнению методов шифрования и дешифровки. Появляются настолько хитроумные алгоритмы, созданные на компьютере, которые разгадать уже не смог бы даже такой гениальный математик, как Мариан Реевский. Кроме того, в политическом мире появляется новая «война» — холодная. Передача информации снова требовала высокого уровня секретности. Государственные органы, например, Национальное агентство безопасности США, стали активно инвестировать в разработку продвинутых систем шифрования. В конце 70-х появляется прорывной метод — с открытым ключом, а точнее — с двумя ключами. Эту концепцию изобрели американцы Уитфилд Диффи и Мартин Хеллман.

Шифровальное устройство "Энигма"/Wikimedia Commons

До этого изобретения любой способ шифрования был одновременно и секретом расшифровки послания. А Уитфилд Диффи и Мартин Хеллман предложили использовать один ключ для шифрования, а для расшифровки — совсем другой.

Тогда первым ключом (открытым) можно безопасно поделиться с любым, и его можно рассматривать как замок, ведь этим ключом сообщение только шифруется. Второй ключ — закрытый и секретный. С его помощью можно дешифровать сообщение.

Но почему открытый ключ не позволяет расшифровать послание? Такие чудеса математики можно понять на легком примере. Допустим, мы хотим зашифровать число 10. Наш открытый ключ — 2. Для шифрования компьютер может использовать простую операцию умножения: 10х2=20 Зашифрованное сообщение — это число 20.

А теперь попробуем расшифровать его, используя имеющийся у нас открытый ключ 2. Как это сделать, если мы не знаем, что числа именно перемножались? Возможно, они складывались или делились? Или вычитались? Для дешифровки нам нужно точно знать, какая операция использовалась.

Этот элементарный пример, конечно, не отражает те сложные математические преобразования на компьютере, которые происходят при шифровании открытым ключом. Но он приоткрывает суть принципа.

Уитфилд Диффи/Wikimedia Commons

Сам Уитфилд Диффи в 1992 году говорил об этом прорыве так: «Я понимал принципиальную важность криптографии с открытым ключом, но все произошло гораздо быстрее, чем я ожидал. Я не думал, что через 15 лет с момента открытия они станут основой передовых коммуникационных технологий, а в мире действительно работают тысячи и тысячи таких вещей. Я этого не ожидал».

Шифрование с открытым ключом помогло и развитию сети Интернет. На этой основе возникли технологии, которые делают передачу информации через Интернет безопасными. Например, шифрование с открытым ключом защищает данные от посторонних глаз, когда вы вводите пароль или платежные данные на любом веб-сайте (правда, в сочетании с другими современными методами защиты информации).

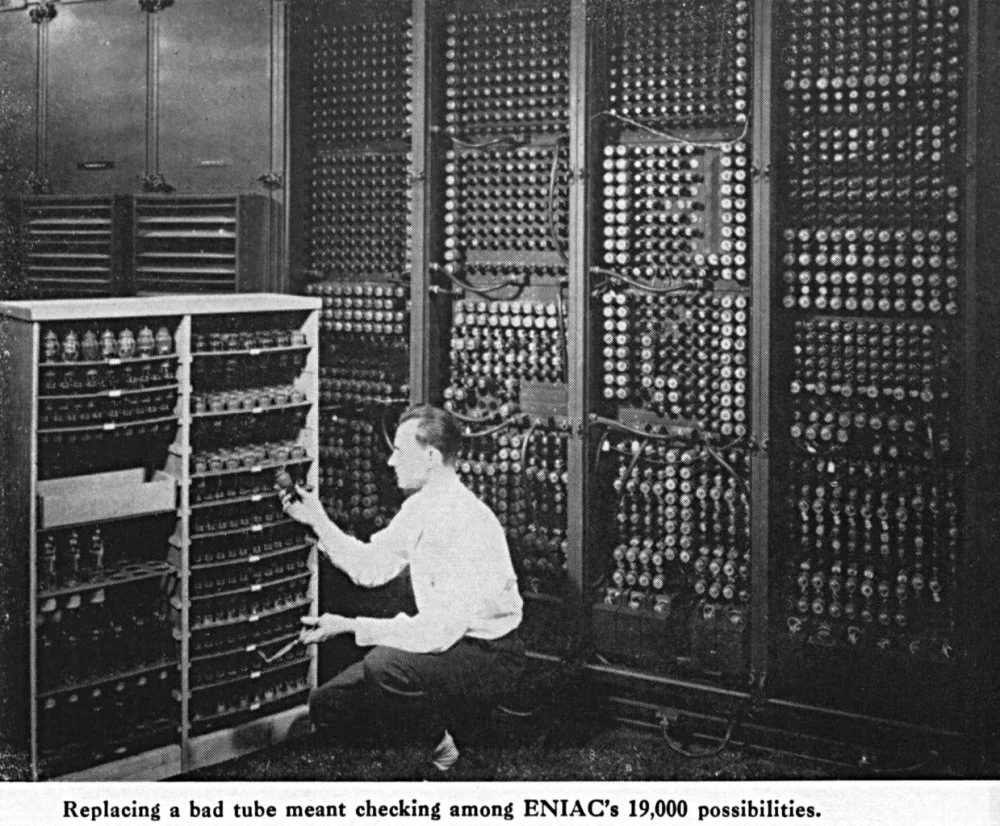

М. Уик. История ENIAC. Фото армии США. Техник меняет неисправную деталь. Подпись гласит: Замена неисправности означала проверку 19 000 возможностей ENIAC. В центре: Гленн А. Бек/Wikimedia Commons

Наши дни

Наконец, в 21 веке криптография начинает использоваться для обратной задачи. Теперь цивилизация готова не отчуждать информацию от посторонних, а наоборот — расширять круг доверия на малознакомых и незнакомых людей и организации. А обеспечивает это доверие математика, самая точная из наук. Математика не имеет моральных характеристик, ее нельзя подкупить или изменить ее положения. Если создать определенный математический алгоритм, то в полной безопасности будут все участники этого процесса.

31 октября 2008 года анонимный пользователь под ником Сатоши Накамото разослал нескольким сотням энтузиастов и специалистов по криптографии документ «Bitcoin: A Peer-to-Peer Electronic Cash System». В нем описывались концепция биткоина и технические аспекты создания первой цифровой валюты, которой не нужен никакой центральный оператор в виде банка, но ею могут пользоваться все желающие — без опасений нарваться на обман. Автор программы никому не известен, его имя — выдуманный псевдоним. Сатоши Накамото в переводе с японского означает «ясно мыслящий в основании (чего-то)». Этого анонимного создателя биткоина безуспешно ищут до сих пор.

Кто такой Сатоши Накамото? Граффити в Тель-Авиве/Wikimedia Commons

Конечно, биткоин как система — это прорыв, совершенный благодаря работе тысяч ученых в течение долгих лет до появления криптовалюты. Но Сатоши Накамото объединил уже существующие принципы и придумал «свое» на этой основе, все описал и запустил механизм в действие.

В основе его программы лежит, конечно же, криптография. Точнее, технология блокчейн — возможно, эта идея важнее самого биткоина в масштабах глобальной истории. Блокчейн — это база любых данных без какого-либо центрального аппарата, что и считается главной инновацией. Это стало возможным потому, что блоки информации внутри базы данных связаны между собой через шифрование. А «тот самый» майнинг криптовалюты — это попытка решить криптографическую задачу, и если ваш компьютер справится первым, вы получите биткоины в качестве оплаты.

Слово «оплата» здесь неслучайное. Майнер выполняет работу: вместо банка занимается верификацией всех прошлых сделок путем решения сложной задачи. И даже больше того: технически нельзя решить задачу правильно, если не выполнить в начале верификацию прошлых сделок, проверив их безопасность и подлинность.

Блоки для майнинга Биткоина/Wikimedia Commons

С 2008 года расследователи и энтузиасты по всему миру стремятся разгадать, кто стоит за псевдонимом Сатоши Накамото. Это может быть один человек, но вполне реально, что за псевдонимом стоит целая команда. Поиск ведется не только из любопытства. По оценкам криптографов, Сатоши Накамото владеет примерно одним миллионом монет, что по текущему курсу равно десяткам миллиардов долларов. Кроме того, примерно каждый двадцатый биткоин находится в руках у создателя — и это вызывает страхи, что неизвестное лицо имеет такую серьезную власть. Но конкретных доказательств, что это и правда так, ни у кого нет. Только догадки и теоретические подсчеты.

Впрочем, биткоины можно получить не только через майнинг, но и через обычную покупку валюты — как мы покупаем при необходимости евро или доллар. К этому сам Сатоши Накамото и призывал: «Разумно приобрести немного [биткоинов] на всякий случай. Если достаточное количество людей будут думать похожим образом, мы станем свидетелями самоисполняющегося пророчества», — писал он. И его совету последовали — не сразу, но система действительно заработала. Более того, первые недели после запуска Сатоши Накамото использовал свои компьютеры для поддержания сети; тогда никто не хотел присоединиться к его системе. Но сегодня для покупки хотя бы одной монеты нужно иметь порядка 70 000 долларов.

Биткоин/Wikimedia Commons

Зачем это нужно нам?

Криптовалюты, если и не заменят собой традиционные деньги полностью, то по крайней мере точно не исчезнут в истории бесследно. Теперь мы видим, что валюта может быть «сама по себе», без центра, без конкретного аппарата управления. Появление новых единиц биткоина, безопасные транзакции — все это обеспечивается самой системой и ее участниками, которые исполняют точный алгоритм (и физически, технически не могут действовать иначе).

Блокчейн, в свою очередь, совершит и уже совершает прорыв во всех сферах, где эту технологию можно использовать. Это любые процессы, в которых есть, например, нечто связанное с общими ресурсами: климат, вода, растения или животные, охрана природы. Блокчейн может помочь в честном и прозрачном мониторинге выбросов углекислого газа или других выбросов. В политических выборах. В прозрачной работе благотворительных организаций. Проще говоря, блокчейн может снизить бюрократию в любых сложных процессах.

Но все радикально новое первое время неизбежно сталкивается со скепсисом и сопротивлением среды. Как минимум, это новое не так легко адаптировать к уже существующим порядкам и системам. Поэтому технологиям важно дать немного времени — и тогда они войдут в полную силу. А как впоследствии изменится мир, пока можно только предполагать. По крайней мере интересно, как неизменное число Данбара будет сообщаться с технологиями, при которых ни с кем общаться и никому доверять и не нужно: все участники любого из процессов — уже наши «братья».

Бинарный код/Wikimedia Commons